Než se začneme podrobneji zabývat jednotlivými detaily roamingu a vlastni komunikací mezi jednotlivými AP,řekneme si něco málo o tom co to vlastně Roaming je.

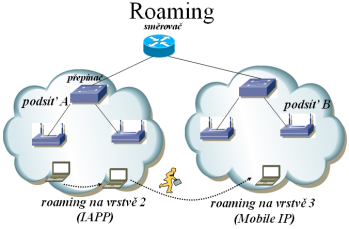

Roaming probíhá typicky na druhé nebo třetí vrstvě síťové architektury. Roaming na druhé vrstvě znamená, že se uživatel přesunuje od jednoho přístupového bodu k druhému v rámci a zacovává si stále stejnou IP (pohyb vrámci jedné podsítě). Je třeba tedy vyřešit fyzické předávání uživatele mezi původním AP a novým AP (více méně MAC adresy). Pokud se ovšem uživatel přesouvá do jiné IP sítě(mimo lokální síť), musí se kromě vlastního předání mezi přístupovými body také zapojit síťová vrstva, protože uživatel nemůže nadále používat původní IP adresu (jiná maska - síť). Tento problém velice efektivně řeší technologie Mobile IP.

Přístupové body WLAN (AP) podporují roaming na druhé vrstvě, kde se uživatelé automaticky připojují a opětovně připojují (re-associate) k různým přístupovým bodům při pohybu mezi sousedními buňkami WLAN. Roaming probíhá na druhé (při výše uvedených podmínkách na třetí) vrstvě zcela transparentně, Pokud se uživatel dostane mimo dosah daného přístupového bodu, nebo jsou problémy ze signálem. klient si automaticky vyhledá nový signál. Klient prohledává kanály 802.11 a pokud najde více přístupových bodů, nejprve vyloučí ty s neznámým SSID a nastavením šifrování (pokud nemá patřičné oprávnění). Klient si pak sestaví seznam vhodných přístupových bodů, z nichž jeden si vybere pro připojení. Jakmile si vybere nový přístupový bod, předá své identifikační údaje a připojí se k němu. Jestliže podporuje 802.1x, pak ještě proběhne autentizace klienta.

Požadavek roamingu vždy vychází od klienta, který sám uzná za vhodné, že by bylo vhodno se přepojit na AP s lepším signálem , například při poklesu signálu aktivního připojení , nebo velkému vyskytu chyb při přenosu.

Obrázek ukazuje rozdíl mezi , roamingem na 2 a roamingem na 3 vrstve.

Pokud chceme mezi jednotlivými AP "předávat klienty" je třeba aby se tyto dva AP domluvily pomocí zprávy reassociation (obsahuje krome identifikace klineta,také MAC zdrojového AP). K tomu nám slouží IAPP Inter-Access Point Protocol, kde překlad by zněl asi takto : protokol pro vnitřní komunikaci mezi přípojnými body.

IAPP

Protokol IAPP normalizovaný v IEEE 802.11f z roku 2003. Nový přístupový (ten ke kterému se chceme připojit) bod musí informovat původní(u kterého jsme aktuálně připojeni) přístupový bod (na základě jeho MAC adresy najde jeho IP adresu – pomocí asociační tabulky nebo RADIUS serveru) o odchodu přihlášeného klienta. MAC adresu původního přístupového bodu nese v sobě zpráva reassociation (běžná zpráva association(přidružení) v sobě žádnou MAC adresu přístupového bodu nemá.Prostřednictvím bezpečného spojení (tunelu chráněného IPSec na základě distribuce klíče pomocí RADIUS) informuje nové AP to původní AP o reasociaci, aby si MAC adresu klienta vymazal ze své asociační tabulky. Nový přístupový bod také informuje mosty a přepínače připojené k lokálnímu segmentu, aby si aktualizovaly své tabulky a rámce pro stanici už posílaly na nový AP. Prostě promítne přepojení klienta do vyžších zůčastněných prvků.Key-caching

Nyní si popíšeme , jednu z metod(výce jsem zatím nenalezl) předávání klientů mezi AP, tato metoda se jmenuje :Key-cachingPředávání uživatelů(tam a zpět) mezi přístupovými body může mít negativní dopad nejen na některé aplikace, ale i na autentizační server(jeho zátež a odezvu). Výše zmíněná metoda ukládání klíčů do cache snižuje zátěž serveru a současně urychluje přepojení klienta. Klient a přístupový bod si musí udržet bezpečnostní relaci při roamingu tak, aby při opětovném připojení k přístupovému bodu bylo možné relaci opět nastartovat.

Pomocí uložení klíčů do cache ukládáme informaci na síť, takže po odpojení a opětovném připojení k přístupovému bodu nezadáva sve kompletní údaje a jen se spojení obnoví. Používáme k tomu tzv bezpečnostní "bezpečnostní spojení" (original: Security Association) kdy při návratu k přístupovému bodu pošle klient v žádosti o připojení (association) jméno klíče, pokud přístupový bod odpoví pozitivně na žádost o připojení , pokračuje se standardní výměnou čtyř zpráv (tzv four way handshake = 4 cestné potřesení rukou) v rámci EAPOL (Extensible Authentication Protocol over LANs), kde první zpráva v této komunikaci obsahuje jméno bezpečnostní relace PMK. V rámci výměny zpráv se mj. ověří, zda klient a přístupový bod mají stejnou bezpečnostní relaci PMK.

Při použití této metody by jsme se měli dosta na hodnoty spoždění při přepojení 25ms (z původních 800ms), což je velice příjemné pro všechny druhy programu založeny např. na streamech (video konference , voice over net atd.)

Metoda "key caching" řeší problémy při přepojování mezi AP na nichž již byl klient připojen, to nám ovšem nevyřeší problém pokud např. prochazíme budovou z jedné strany na druhou, tak projdeme nekolika AP u kterých jsem ještě registrování nebyly a pokud ano , tak již nejsou tyto informace v cache uloženy. Tento problém řeší následně popsaná metoda ato :

Pre-authentication

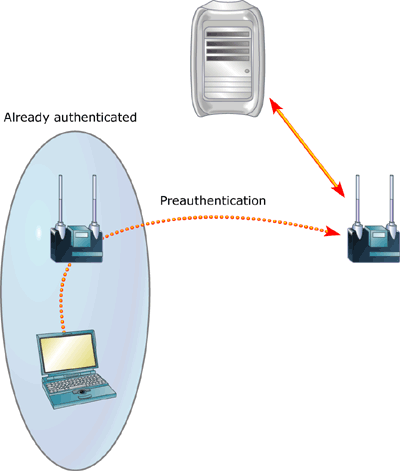

Při prvním připojení klienta k síti probíhá úplná autentizace. Pokud si je uživatel

vědom potřeby roamingu, může provést autentizaci předběžnou u přístupového bodu,

který hodlá použít v nedalekém budoucnu. Autentizace předem je podobná 802.1x:

autentizace probíhá prostřednictvím nového přístupového bodu (v roli autentizátora) a

příslušné pakety putují přes stávající přístupový bod k novému. Viz následující obrázek.

Závěrem úspěšného provedení předběžné autentizace je ustavení bezpečnostní relace PMK mezi

klientem a novým přístupovým bodem. Tím proces končí a už se neprovádí výměna čtyř zpráv

(4 way handshaking).

Při roamingu k novému přístupovému bodu pak klient provádí výše popsaný postup v rámci

key-caching, který právě zahrnuje tuto 4 cestnou výměnu.

Požitím této metody klient snižuje dobu, po kterou je vlastně od sítě ,při předávání

mezi přístupovými bodu odpojen. Předběžná autentizace ale také znamená zátěž pro

autentizační server. A také díky tomu, že jsme stále na druhé vrstvě, nemůžeme

zrealizovat predběžnou authorizaci přes různé IP sítě.

Na rychlém roamingu se ovšem pracuje také v rámci podvýboru pro WLAN,

kde vzniká norma IEEE 802.11r (Fast Roaming Fast Handoff) pro rychlejší

předávání uživatelů (reasociaci) mezi přístupovými body téže WLAN.

Závěr:

V praxi jsme vyzkoušeli pouze, za to úspěšně, roaming bez použití WEP. Konfigurace zabezpečení (SSID, VLAN, SECURITY), respekrive záložka "Security profile" umožňuje nastavení jednak pomocí WEP, 802.1x, WPA, WPAPSK, 802.11i, 802.11iPSK. Problém je, že se nám ani u jednoho AP nepodařilo aktivovat WEP klic. Stále nám to vypisovalo jako odpoved ERROR. Zkoušeli jsme stejný postup na AP značky Orinoco Proxim, kde nastavení ma podobný, ne-li stejný intreface, a fungovalo to bez problemu i s WEP klici. Dalším problémem byla vzdálenost AP. Kolejní podmínky nás limitovali možnou vzdáleností AP. Nedostali jsme AP na vzdálenost větší, jak 20m. Proto jsme testování roamingu prováděli tak, že jsme vždy jedno z AP restartovali. Během praktického ověřování jsme přenášeli data (kopírování filmů na FTP). Průměrná přenosová rychlost byla 400kbps a při absenci signálu klesla přenosová rychlost na 50kbps. Celá operace navázání spojení s druhým AP netrvala ani 1sec.

Poznámka: obě AP byly připojeny k jednomu switchy, který byl připojen k počítači s internetovým řipojením. IP adresy byly z jednoho segmentu.