předcházející

následující

Aplikační protokoly Internetu

Kapitola 6. Práce se síťovým analyzátorem

Obsah

6.1. Práce v Linuxu nebo Win 32

Časová náročnost kapitoly: 20 minut

Časová náročnost kapitoly: 20 minut

Ve výukových materiálech jsou příklady, u kterých je vhodné si ověřit, zda ve skutečnosti pracují tak,

jak se od nich předpokládá. Ethereal [3] je schopen zachytávat pakety procházející sítí a zobrazovat jejich obsah. Existují jeho verze

pro Win32 i pro Linux. Link ke stažení je dostupný v literatuře.

Její použití není omezeno pouze na pakety rodiny protokolu IP, ale dokáže rozeznávat většinu používaných protokolů. Všechny protokoly Internetu dále popisované

(HTTP, POP3, IMAP, SMTP) jsou zabaleny do protokolu TCP. Pro rodinu protokolů TCP má program Ethereal významnou funkci follow TCP stream. Tato

funkce umožní sledovat sekvenci komunikace během jednoho TCP spojení. Zobrazí se nám proud dat specifický pouze pro vybraná TCP sezení, a tak se neplete s ostatními daty.

Program Ethereal je šířen pod GNU licencí.

6.1. Práce v Linuxu nebo Win 32

Při použití systému s jádrem Win 32 je potřeba pro správnou funkce Etherealu nainstalovat podpůrná knihovna WinPcap [4].

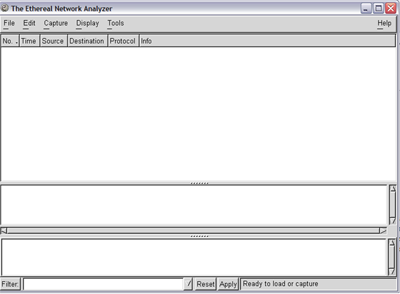

Dále je již způsob práce s programem Ethereal shodný pro všechny operační systémy. Po spuštění

programu se zobrazí úvodní obrazovka.

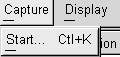

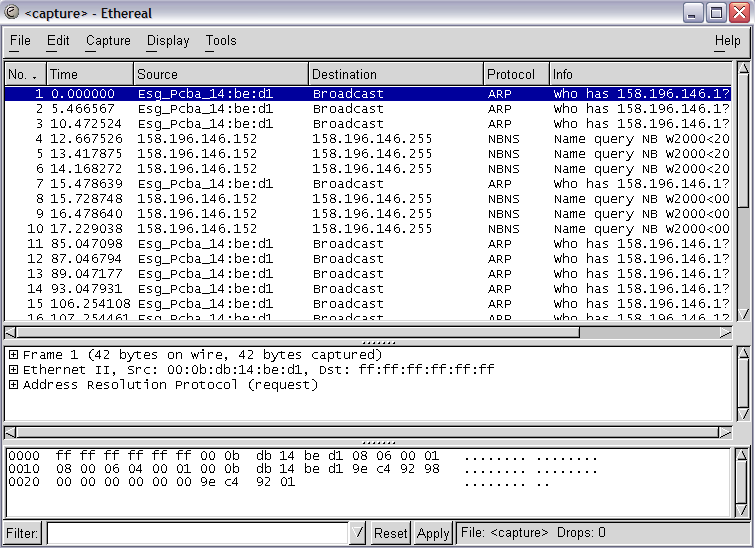

Nyní, pokud chceme zachytávat průchod datových paketů, musíme spustit zachytávání výběrem volby CAPTURE->START.

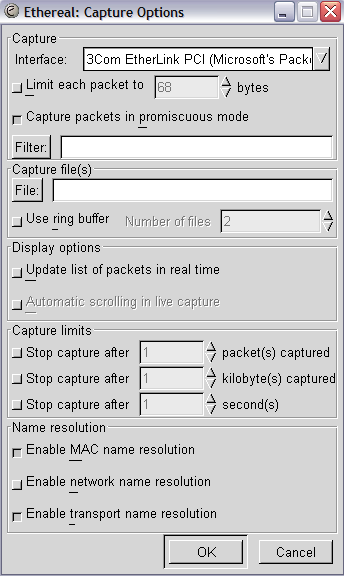

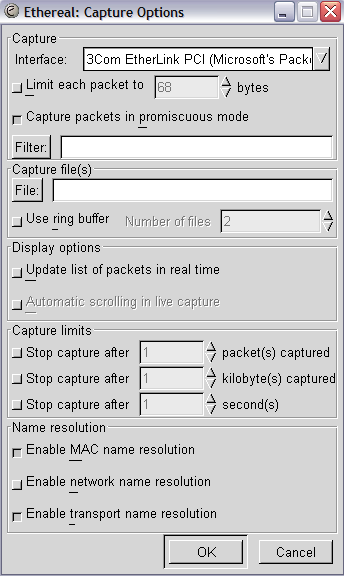

Před začátkem zachytávání dat je potřeba nastavit několik základních údajů - na které síťové kartě zachytávat, co zachytávat, jakým způsobem a kdy přestat.

Důležité je nastavit, na kterém síťovém adaptéru (volba interface) mají být data zachytávána. Volba Capture packets in promiscuous mode (zachytávat

data v promiskuitním módu) znamená, že Ethereal zachytává všechna packety proudící sítí, do které je vybraný adaptér

připojen, a ne jen ta, která jsou směřována vybranému síťovému adaptéru. Nastavením filtru (Filter)

lze určit pravidla, pomocí kterých zachytáváme pouze vybrané pakety, lze zde použít syntaxe známé z programu TCP DUMP. Ostatní volby nastavení jsou již méně významné.

Stiskem OK začne zachytávání dat.

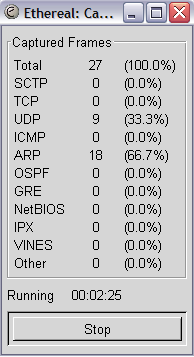

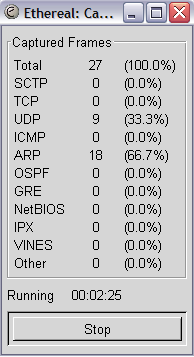

V průběhu zachytávání se zobrazuje množství a typ zachycených paketů. Po stisku tlačítka Stop je zachytávání ukončeno a jsou zobrazena zachycená pakty.

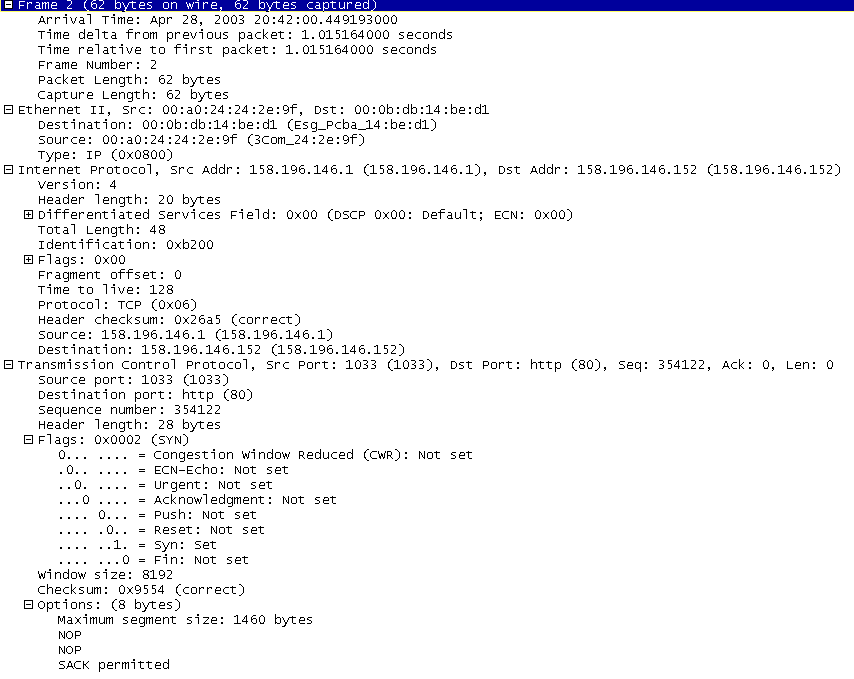

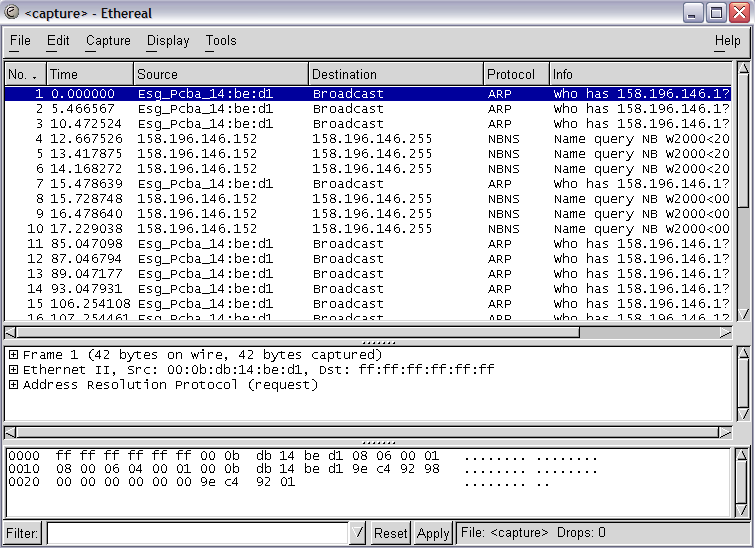

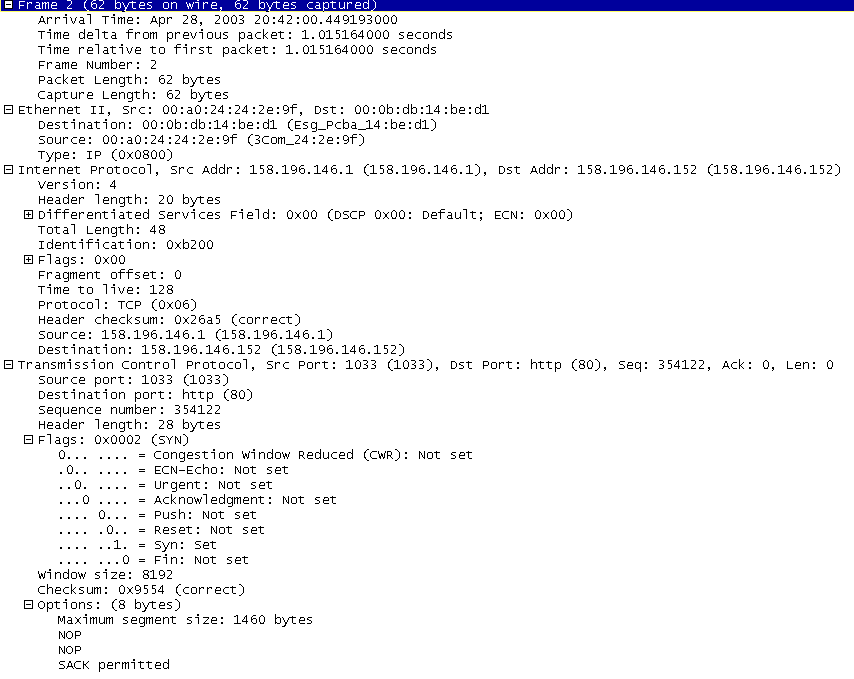

V této chvíli je možno se zachycenými daty probírat a analyzovat je. Vybereme paket, který je zajímavý, a zobrazíme jeho obsah.

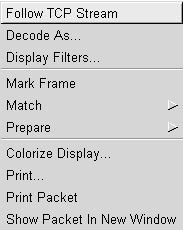

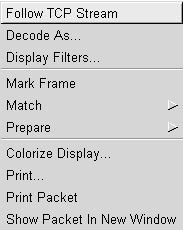

Pokud sledujeme sekvenci paketů, např. při výměně informací mezi klientem a serverem, může být kvalitním pomocníkem volba follow TCP stream, umožňující

sledovat obsah posloupnosti datového toku. Volbu follow TCP stream vyvoláme stisknutím pravého tlačítka myši na vybraném paketu tvořícím datový tok.

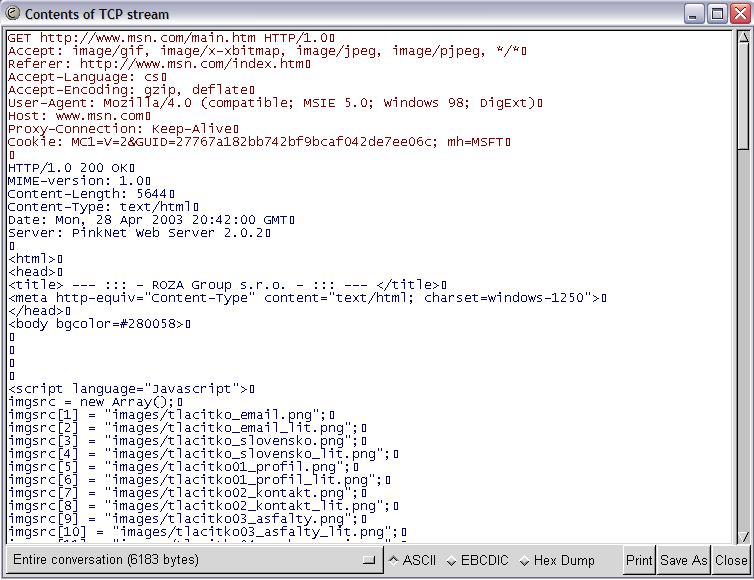

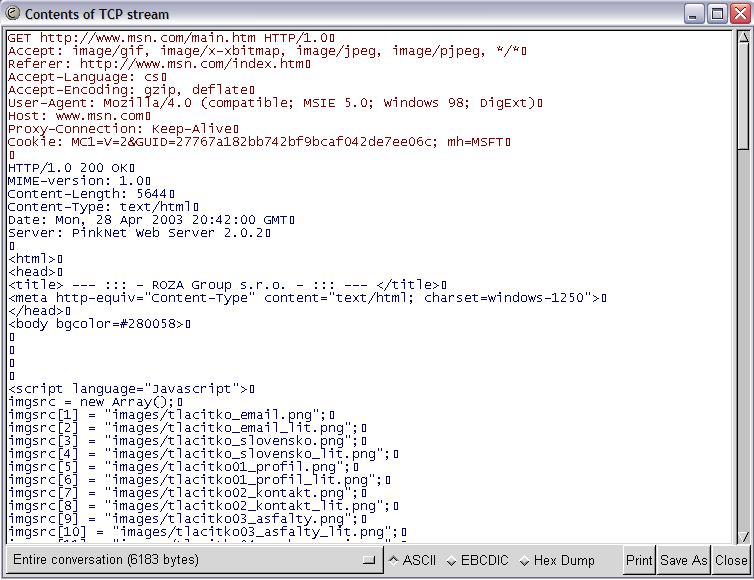

Datový tok získaný popisovanou funkcí může při nahrávání obsahu Internetových stránek pomocí protokolu

HTTP vypadat například takto:

Všimněte si zobrazení a barevného odlyšení obou směrů komunikace.

Tímto způsobem není složité zachytit všechny nekódované údaje probíhající Internetem nebo i lokální sítí. Snadno lze zde vidět i

použitá hesla, např. při přihlašování k poštovní schránce, a všechny ostatní údaje odesílané pomocí zachytávaných protokolů. Kromě výborných vlastností pro analýzu

přenášených dat lze programu Ethereal snadno zneužít k získání soukromých údajů. Proto by měli všichni uživatelé pamatovat na bezpečnost svých dat a pokud to

je možné používat kódovaný přenos dat.

Příklad:

Příklad:

Pokuste se pomocí programu Ethereal zachytit komunikaci mezi dvěma síťovými prvky (např. mezi POP3 serverem a klientem). Zaměřte se na komunikaci pomocí protokolu TCP, použitím

volby Follow TCP stream vyhodnoťte zachycená data.

Časová náročnost kapitoly: 20 minut

Časová náročnost kapitoly: 20 minut

Příklad:

Příklad: